Regarding translations: My native language is English. Because this is a free and open-source hobby project which generates zero income, and translatable content is likely to change as the features and functionality supported by the project changes, it doesn't make sense for me to spend money for translations. Because I'm the sole author/developer/maintainer for the project and I'm not a ployglot, any translations I produce are very likely to contain errors. Sorry, but realistically, that won't ever change. If you find any such errors/typos/mistakes/etc, your assistance to correct them would be very much appreciated. Pull requests are invited and encouraged. Otherwise, if you find these errors too much to handle, just stick with the original English source. If a translation is irredeemably incomprehensible, let me know which, and I can delete it. If you're not sure how to perform pull requests, ask. I can help.

CIDRAM (Classless Inter-Domain Routing Access Manager) est un script PHP conçu pour la protection des sites web par bloquant les requêtes de page produit à partir d'adresses IP considéré comme étant sources de trafic indésirable, comprenant (mais pas limité a) le trafic de terminaux d'accès non humains, services de cloud computing, spambots, scrapers, etc. Elle le fait en calculant les CIDRs possibles des adresses IP fournie par les requêtes entrantes puis essayant pour correspondre à ces CIDRs possibles contre ses fichiers de signatures (ces fichiers de signatures contenir des listes de CIDRs d'adresses IP considéré comme étant sources de trafic indésirable) ; Si des correspondances sont trouvées, les requêtes sont bloquées.

(Voir : Qu'est-ce qu'un « CIDR » ?).

CIDRAM COPYRIGHT 2016 et au-delà GNU/GPLv2 par Caleb M (Maikuolan).

Ce script est un logiciel libre ; vous pouvez redistribuer et/ou le modifier selon les termes de la GNU General Public License telle que publiée par la Free Software Foundation ; soit la version 2 de la Licence, ou (à votre choix) toute version ultérieure. Ce script est distribué dans l'espoir qu'il sera utile, mais SANS AUCUNE GARANTIE, sans même l'implicite garantie de COMMERCIALISATION ou D'ADAPTATION À UN PARTICULIER USAGE. Voir la GNU General Public License pour plus de détails, situé dans le LICENSE.txt fichier et disponible également à partir de :

Ce document et son associé paquet peuvent être téléchargé gratuitement à sans frais à partir de :

Tout d'abord, vous aurez besoin d'une nouvelle copie de CIDRAM. Vous pouvez télécharger une archive de la dernière version de CIDRAM à partir du référentiel CIDRAM/CIDRAM. Plus précisément, vous aurez besoin d'une nouvelle copie du répertoire "vault" (tout ce qui se trouve dans l'archive autre que le répertoire "vault" et son contenu peut être supprimé ou ignoré sans encombre).

Avant la v3, il était nécessaire d'installer CIDRAM quelque part dans votre racine publique afin de pouvoir accéder au frontal de CIDRAM. Cependant, à partir de la v3, ce n'est plus nécessaire, et afin de maximiser la sécurité et d'empêcher tout accès non autorisé à CIDRAM et à ses fichiers, il est plutôt recommandé d'installer CIDRAM en dehors de votre racine publique. Peu importe où vous choisissez d'installer CIDRAM, tant qu'il est accessible par PHP, raisonnablement sécurisé, et que vous êtes satisfait. Il également n'est plus nécessaire de conserver le nom du répertoire « vault », vous pouvez donc renommer « vault » avec le nom que vous préférez (mais pour des raisons de commodité, la documentation continuera à s'y référer en tant que répertoire « vault »).

Lorsque vous êtes prêt, téléchargez le répertoire « vault » à l'emplacement de votre choix, et assurez-vous qu'il dispose des autorisations nécessaires pour que PHP puisse écrire dans le répertoire (selon le système en question, parfois vous n'aurez rien à faire, ou parfois vous devrez définir CHMOD 755 sur le répertoire, ou s'il y a des problèmes avec 755, vous pouvez essayer 777, mais 777 n'est pas recommandé car il est moins sécurisé).

Ensuite, pour que CIDRAM puisse protéger votre base de code ou votre CMS, vous devrez créer un « point d'entrée ». Un tel point d'entrée se compose de trois éléments :

- Inclusion du fichier « loader.php » à un endroit approprié dans votre base de code ou votre CMS.

- Instanciation du CIDRAM core.

- Appel de la méthode « protect ».

Un exemple simple :

<?php

require_once '/path/to/the/vault/directory/loader.php';

(new \CIDRAM\CIDRAM\Core())->protect();Si vous utilisez un serveur Web Apache et que vous avez accès à php.ini, vous pouvez utiliser la directive auto_prepend_file pour éxécuter CIDRAM chaque fois qu'une requête PHP est effectuée. Dans un tel cas, l'endroit le plus approprié pour créer votre point d'entrée serait dans son propre fichier, et vous citeriez alors ce fichier à la directive auto_prepend_file.

Exemple :

auto_prepend_file = "/path/to/your/entrypoint.php"

Ou ceci dans le fichier .htaccess :

php_value auto_prepend_file "/path/to/your/entrypoint.php"

Dans d'autres cas, l'endroit le plus approprié pour créer votre point d'entrée serait le plus tôt possible dans votre base de code ou votre CMS pour qu'il soit toujours chargé chaque fois que quelqu'un accède à une page sur l'ensemble de votre site Web. Si votre base de code utilise un « bootstrap », un bon exemple serait au tout début de votre fichier « bootstrap ». Si votre base de code a un fichier central responsable de la connexion à votre base de données, un autre bon exemple serait au tout début de ce fichier central.

CIDRAM est enregistré avec Packagist, et donc, si vous êtes familier avec Composer, vous pouvez utiliser Composer pour installer CIDRAM.

composer require cidram/cidram

CIDRAM est enregistré comme un plugin avec la base de données des plugins WordPress, et vous pouvez installer CIDRAM directement à partir du tableau de bord des plugins. Vous pouvez l'installer de la même manière que n'importe quel autre plugin, et aucune étape supplémentaire n'est requise.

Avertissement : La mise à jour de CIDRAM via le tableau de bord des plugins entraîne une installation propre. Si vous avez personnalisé votre installation (modifié votre configuration, installés modules, etc), ces personnalisations seront perdues lors de la mise à jour via le tableau de bord des plugins ! Les fichiers journaux seront également perdus lors de la mise à jour via le tableau de bord des plugins ! Pour conserver les fichiers journaux et les personnalisations, mettez à jour via la page de mise à jour de l'accès frontal de CIDRAM.

Il vous est fortement recommandé de revoir la configuration de votre nouvelle installation afin de pouvoir l'ajuster selon vos besoins. Vous voudrez peut-être aussi installer des modules supplémentaires, des fichiers de signature, créer des règles auxiliaires, ou implémenter d'autres personnalisations afin que votre installation puisse répondre au mieux à vos besoins. Je recommande d'utiliser l'accès frontal pour faire ces choses.

CIDRAM devrait bloquer automatiquement les requêtes indésirables à votre site web sans nécessitant aucune intervention manuelle, en dehors de son installation initiale.

Vous pouvez personnaliser votre configuration et personnaliser les CIDRs sont bloqués par modifiant le fichier de configuration et/ou vos fichiers de signatures.

Si vous rencontrez des faux positifs, s'il vous plaît, contactez moi et parle moi de ça. (Voir : Qu'est-ce qu'un « faux positif » ?).

CIDRAM peut être mis à jour manuellement ou via le frontal. CIDRAM peut également être mis à jour via Composer ou WordPress, si initialement installé via ces moyens.

L'accès frontal fournit un moyen pratique et facile de gérer, de maintenir et de mettre à jour votre installation de CIDRAM. Vous pouvez afficher, partager et télécharger des fichiers journaux via la page des journaux, vous pouvez modifier la configuration via la page de configuration, vous pouvez installer et désinstaller des composants via la page des mises à jour, et vous pouvez télécharger et modifier des fichiers dans votre vault via le gestionnaire de fichiers.

De la même manière que vous deviez créer un point d'entrée pour que CIDRAM puisse protéger votre site Web, vous devrez également créer un point d'entrée pour l'accès frontal. Un tel point d'entrée se compose de trois éléments :

- Inclusion du fichier « loader.php » à un endroit approprié dans votre base de code ou votre CMS.

- Instanciation du CIDRAM front-end.

- Appel de la méthode « view ».

Un exemple simple :

<?php

require_once '/path/to/the/vault/directory/loader.php';

(new \CIDRAM\CIDRAM\FrontEnd())->view();La classe "FrontEnd" étend la classe "Core", ce qui signifie que si vous le souhaitez, vous pouvez appeler la méthode "protect" avant d'appeler la méthode "view" afin d'empêcher le trafic potentiellement indésirable d'accéder l'interface frontale. Cela est entièrement facultatif.

Un exemple simple :

<?php

require_once '/path/to/the/vault/directory/loader.php';

$CIDRAM = new \CIDRAM\CIDRAM\FrontEnd();

$CIDRAM->protect();

$CIDRAM->view();L'endroit le plus approprié pour créer un point d'entrée pour l'accès frontal est dans son propre fichier dédié. Contrairement à votre point d'entrée créé précédemment, vous voulez que votre point d'entrée frontal soit accessible uniquement en requêtant directement le fichier spécifique où le point d'entrée existe, donc dans ce cas, vous ne voudrez pas utiliser auto_prepend_file ou .htaccess.

Après avoir créé votre point d'entrée frontal, utilisez votre navigateur pour y accéder. Vous devriez être présenté avec une page de connexion. Sur la page de connexion, entrez le nom d'utilisateur et le mot de passe défaut (admin/password) et appuyez sur le bouton de connexion.

Remarque : Après vous être connecté pour la première fois, afin d'empêcher l'accès frontal non autorisé, vous devez immédiatement changer votre nom d'utilisateur et votre mot de passe ! C'est très important, car il est possible de télécharger du code PHP arbitraire à votre site Web via l'accès frontal.

Aussi, pour une sécurité optimale, il est fortement recommandé d'activer « l'authentification à deux facteurs » pour tous les comptes frontaux (instructions fournies ci-dessous).

Des instructions sont fournies sur chaque page de l'accès frontal, pour expliquer la manière correcte de l'utiliser et son but. Si vous avez besoin d'autres explications ou d'une assistance spéciale, veuillez contacter le support technique. Alternativement, il ya quelques vidéos disponibles sur YouTube qui pourraient aider par voie de démonstration.

Il est possible de sécuriser l'accès frontal en activant l'authentification à deux facteurs (« 2FA »). Lors de la connexion à l'aide d'un compte sur lequel 2FA est activé, un e-mail est envoyé à l'adresse électronique associée à ce compte. Cet e-mail contient un « code 2FA », que l'utilisateur doit alors entrer, en plus du nom d'utilisateur et du mot de passe, afin de pouvoir authentifier ce compte. Cela signifie que l'obtention d'un mot de passe d'un compte ne serait pas suffisant pour qu'un attaquant potentiel puisse authentifier ce compte, comme ils auraient également besoin d'avoir déjà accès à l'adresse électronique associée à ce compte afin de pouvoir recevoir et utiliser le code 2FA associé à la session, rendant ainsi l'accès frontal plus sécurisé.

Avant toute chose, pour activer l'authentification à deux facteurs, à l'aide de la page des mises à jour frontales, installez le composant PHPMailer. CIDRAM utilise PHPMailer pour envoyer des emails.

Après avoir installé PHPMailer, vous devez renseigner les directives de configuration de PHPMailer via la page de configuration ou le fichier de configuration de CIDRAM. Plus d'informations sur ces directives de configuration sont incluses dans la section de configuration de ce document. Après avoir rempli les directives de configuration de PHPMailer, mettre enable_two_factor à true. L'authentification à deux facteurs devrait maintenant être activée.

Ensuite, vous devrez associer une adresse e-mail à un compte afin que CIDRAM sache où envoyer les codes 2FA lors de la connexion via ce compte. Pour ce faire, utilisez l'adresse e-mail comme nom d'utilisateur pour le compte (comme [email protected]), ou inclure l'adresse e-mail dans le nom d'utilisateur de la même manière que lorsqu'un e-mail est envoyé normalement (comme Foo Bar <[email protected]>).

Remarque : Protéger votre vault contre les accès non autorisés (par exemple, en renforçant la sécurité de votre serveur et les autorisations d'accès public), est particulièrement important ici, en raison de cet accès non autorisé à votre fichier de configuration (qui est stocké dans votre vault), risque d'exposer vos paramètres SMTP sortants (qui comprend le nom d'utilisateur et le mot de passe pour votre SMTP). Vous devez vous assurer que votre vault est correctement sécurisé avant de activer l'authentification à deux facteurs. Si vous ne pouvez pas le faire, vous devez au moins créer un nouveau compte e-mail, dédié à cet effet, afin de réduire les risques associés aux paramètres SMTP exposés.

Ce qui suit est une liste des directives disponibles pour CIDRAM dans le config.yml fichier de configuration, avec une description de leur objectif et leur fonction.

Configuration (v3)

│

├───general

│ stages [string]

│ fields [string]

│ timezone [string]

│ time_offset [int]

│ time_format [string]

│ ipaddr [string]

│ http_response_header_code [int]

│ silent_mode [string]

│ silent_mode_response_header_code [int]

│ lang [string]

│ lang_override [bool]

│ numbers [string]

│ emailaddr [string]

│ emailaddr_display_style [string]

│ ban_override [int]

│ default_dns [string]

│ default_algo [string]

│ statistics [string]

│ force_hostname_lookup [bool]

│ allow_gethostbyaddr_lookup [bool]

│ disabled_channels [string]

│ default_timeout [int]

│ sensitive [string]

│ email_notification_address [string]

│ email_notification_name [string]

│ email_notification_when [string]

├───components

│ ipv4 [string]

│ ipv6 [string]

│ modules [string]

│ imports [string]

│ events [string]

├───logging

│ standard_log [string]

│ apache_style_log [string]

│ serialised_log [string]

│ error_log [string]

│ outbound_request_log [string]

│ report_log [string]

│ truncate [string]

│ log_rotation_limit [int]

│ log_rotation_action [string]

│ log_banned_ips [bool]

│ log_sanitisation [bool]

├───frontend

│ frontend_log [string]

│ signatures_update_event_log [string]

│ max_login_attempts [int]

│ theme [string]

│ magnification [float]

│ custom_header [string]

│ custom_footer [string]

│ remotes [string]

│ enable_two_factor [bool]

├───signatures

│ shorthand [string]

│ default_tracktime [string]

│ infraction_limit [int]

│ tracking_override [bool]

│ conflict_response [int]

├───verification

│ search_engines [string]

│ social_media [string]

│ other [string]

│ adjust [string]

├───recaptcha

│ usemode [int]

│ lockip [bool]

│ lockuser [bool]

│ sitekey [string]

│ secret [string]

│ expiry [float]

│ recaptcha_log [string]

│ signature_limit [int]

│ api [string]

│ show_cookie_warning [bool]

│ show_api_message [bool]

│ nonblocked_status_code [int]

├───hcaptcha

│ usemode [int]

│ lockip [bool]

│ lockuser [bool]

│ sitekey [string]

│ secret [string]

│ expiry [float]

│ hcaptcha_log [string]

│ signature_limit [int]

│ api [string]

│ show_cookie_warning [bool]

│ show_api_message [bool]

│ nonblocked_status_code [int]

├───legal

│ pseudonymise_ip_addresses [bool]

│ privacy_policy [string]

├───template_data

│ theme [string]

│ magnification [float]

│ css_url [string]

│ block_event_title [string]

│ captcha_title [string]

│ custom_header [string]

│ custom_footer [string]

├───rate_limiting

│ max_bandwidth [string]

│ max_requests [int]

│ precision_ipv4 [int]

│ precision_ipv6 [int]

│ allowance_period [string]

│ exceptions [string]

│ segregate [bool]

├───supplementary_cache_options

│ prefix [string]

│ enable_apcu [bool]

│ enable_memcached [bool]

│ enable_redis [bool]

│ enable_pdo [bool]

│ memcached_host [string]

│ memcached_port [int]

│ redis_host [string]

│ redis_port [int]

│ redis_timeout [float]

│ redis_database_number [int]

│ pdo_dsn [string]

│ pdo_username [string]

│ pdo_password [string]

└───bypasses

used [string]Configuration générale (toute configuration de base n'appartenant pas à d'autres catégories).

- Contrôles des étapes de la chaîne d'exécution (s'il est activé, si les erreurs sont enregistrées, etc).

stages

├─Tests ("Exécuter les tests des fichiers de signature")

├─Modules ("Exécuter les modules")

├─SearchEngineVerification ("Exécuter la vérification des moteurs de recherche")

├─SocialMediaVerification ("Exécuter la vérification des médias sociaux")

├─OtherVerification ("Exécuter une autre vérification")

├─Aux ("Exécuter les règles auxiliaires")

├─Tracking ("Exécuter le surveillance d'IP")

├─RL ("Exécuter la limitation du débit")

├─CAPTCHA ("Déployer les CAPTCHAs (requêtes bloquées)")

├─Reporting ("Traiter les rapports")

├─Statistics ("Mettre à jour les statistiques")

├─Webhooks ("Exécuter des webhooks")

├─PrepareFields ("Préparer les champs pour la sortie et les journaux")

├─Output ("Générer une sortie (requêtes bloquées)")

├─WriteLogs ("Enregistrer dans les journaux (requêtes bloquées)")

├─Terminate ("Terminer la requête (requêtes bloquées)")

├─AuxRedirect ("Rediriger selon les règles auxiliaires")

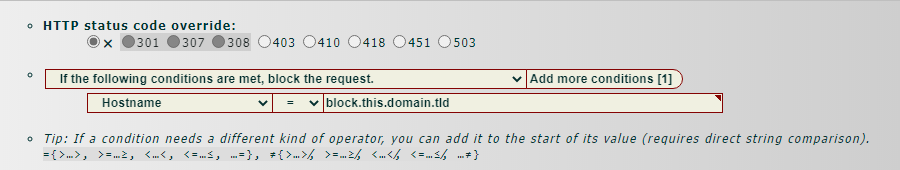

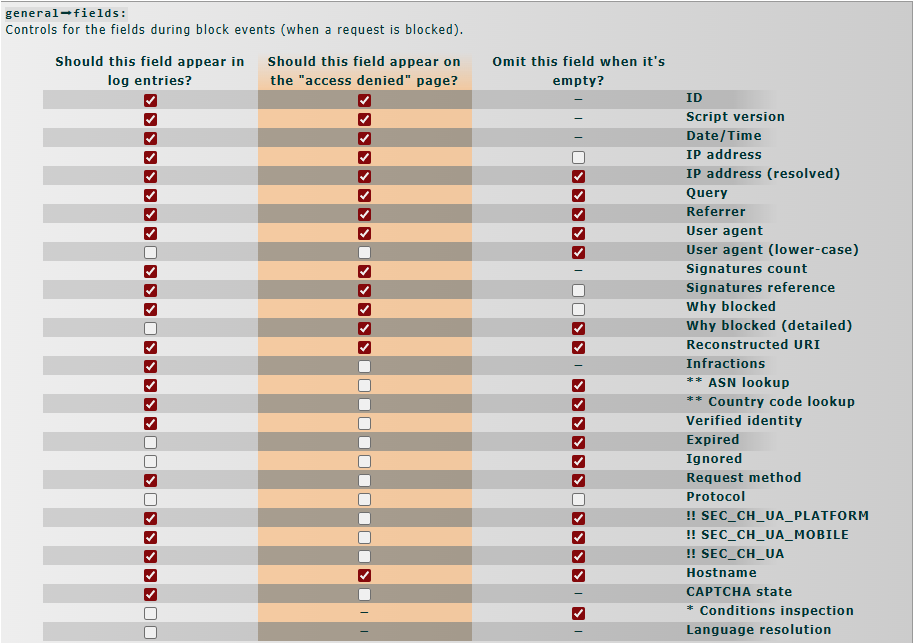

└─NonBlockedCAPTCHA ("Déployer les CAPTCHAs (requêtes non bloquées)")- Contrôles des champs lors d'un événement de bloc (lorsqu'une requête est bloquée).

fields

├─ID ("ID")

├─ScriptIdent ("La version du script")

├─DateTime ("Date/Heure")

├─IPAddr ("IP adresse")

├─IPAddrResolved ("IP adresse (résolu)")

├─Query ("Query")

├─Referrer ("Referrer")

├─UA ("Agent utilisateur")

├─UALC ("Agent utilisateur (minuscule)")

├─SignatureCount ("Compte des signatures")

├─Signatures ("Référence des signatures")

├─WhyReason ("Raison bloquée")

├─ReasonMessage ("Raison bloquée (détaillée)")

├─rURI ("Reconstruite URI")

├─Infractions ("Infractions")

├─ASNLookup ("** Recherche d'ASN")

├─CCLookup ("** Recherche de code de pays")

├─Verified ("Identité vérifiée")

├─Expired ("Expiré")

├─Ignored ("Ignoré")

├─Request_Method ("Méthode de requête")

├─Protocol ("Protocole")

├─SEC_CH_UA_PLATFORM ("!! SEC_CH_UA_PLATFORM")

├─SEC_CH_UA_MOBILE ("!! SEC_CH_UA_MOBILE")

├─SEC_CH_UA ("!! SEC_CH_UA")

├─Hostname ("Nom d'hôte")

├─CAPTCHA ("État du CAPTCHA")

├─Inspection ("* Inspection des conditions")

└─ClientL10NAccepted ("Résolution linguistique")- Destiné uniquement au débogage des règles auxiliaires. Non affiché pour les utilisateurs bloqués.

** La fonctionnalité de recherche ASN est nécessaire (par exemple, via le module IP-API ou BGPView).

!! Il s'agit d'un indice client à faible entropie. Les indice client sont une nouvelle technologie Web expérimentale qui n'est pas encore largement prise en charge par tous les navigateurs et principaux clients. Voir : Sec-CH-UA - HTTP | MDN. Bien que les indices des clients puissent être utiles pour la prise d'empreintes digitales, comme elles ne sont pas largement prises en charge, leur présence dans les requêtes ne doit pas être supposée ni fiable (c'est-à-dire que le blocage en fonction de leur absence est une mauvaise idée).

- Ceci est utilisé pour spécifier le fuseau horaire à utiliser (par exemple, Africa/Cairo, America/New_York, Asia/Tokyo, Australia/Perth, Europe/Berlin, Pacific/Guam, etc). Spécifiez « SYSTEM » pour laisser PHP gérer cela automatiquement pour vous.

timezone

├─SYSTEM ("Utilisez le fuseau horaire par défaut du système.")

├─UTC ("UTC")

└─…Autres- Décalage horaire en minutes.

- Le format de notation de la date/heure utilisé par CIDRAM. Des options supplémentaires peuvent être ajoutées sur requête.

time_format

├─{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} {tz} ("{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} {tz}")

├─{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss} ("{Day}, {dd} {Mon} {yyyy} {hh}:{ii}:{ss}")

├─{Day}, {dd} {Mon} {yyyy} ("{Day}, {dd} {Mon} {yyyy}")

├─{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}.{mm}.{dd} {hh}:{ii}:{ss} ("{yyyy}.{mm}.{dd} {hh}:{ii}:{ss}")

├─{yyyy}.{mm}.{dd} ("{yyyy}.{mm}.{dd}")

├─{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}-{mm}-{dd} {hh}:{ii}:{ss} ("{yyyy}-{mm}-{dd} {hh}:{ii}:{ss}")

├─{yyyy}-{mm}-{dd} ("{yyyy}-{mm}-{dd}")

├─{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} {tz} ("{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} {tz}")

├─{yyyy}/{mm}/{dd} {hh}:{ii}:{ss} ("{yyyy}/{mm}/{dd} {hh}:{ii}:{ss}")

├─{yyyy}/{mm}/{dd} ("{yyyy}/{mm}/{dd}")

├─{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}.{mm}.{yyyy} {hh}:{ii}:{ss} ("{dd}.{mm}.{yyyy} {hh}:{ii}:{ss}")

├─{dd}.{mm}.{yyyy} ("{dd}.{mm}.{yyyy}")

├─{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}-{mm}-{yyyy} {hh}:{ii}:{ss} ("{dd}-{mm}-{yyyy} {hh}:{ii}:{ss}")

├─{dd}-{mm}-{yyyy} ("{dd}-{mm}-{yyyy}")

├─{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} {tz} ("{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} {tz}")

├─{dd}/{mm}/{yyyy} {hh}:{ii}:{ss} ("{dd}/{mm}/{yyyy} {hh}:{ii}:{ss}")

├─{dd}/{mm}/{yyyy} ("{dd}/{mm}/{yyyy}")

├─{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}.{dd}.{yyyy} {hh}:{ii}:{ss} ("{mm}.{dd}.{yyyy} {hh}:{ii}:{ss}")

├─{mm}.{dd}.{yyyy} ("{mm}.{dd}.{yyyy}")

├─{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}-{dd}-{yyyy} {hh}:{ii}:{ss} ("{mm}-{dd}-{yyyy} {hh}:{ii}:{ss}")

├─{mm}-{dd}-{yyyy} ("{mm}-{dd}-{yyyy}")

├─{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} {tz} ("{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} {tz}")

├─{mm}/{dd}/{yyyy} {hh}:{ii}:{ss} ("{mm}/{dd}/{yyyy} {hh}:{ii}:{ss}")

├─{mm}/{dd}/{yyyy} ("{mm}/{dd}/{yyyy}")

├─{yy}.{mm}.{dd} {hh}:{ii}:{ss} {tz} ("{yy}.{mm}.{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}.{mm}.{dd} {hh}:{ii}:{ss} ("{yy}.{mm}.{dd} {hh}:{ii}:{ss}")

├─{yy}.{mm}.{dd} ("{yy}.{mm}.{dd}")

├─{yy}-{mm}-{dd} {hh}:{ii}:{ss} {tz} ("{yy}-{mm}-{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}-{mm}-{dd} {hh}:{ii}:{ss} ("{yy}-{mm}-{dd} {hh}:{ii}:{ss}")

├─{yy}-{mm}-{dd} ("{yy}-{mm}-{dd}")

├─{yy}/{mm}/{dd} {hh}:{ii}:{ss} {tz} ("{yy}/{mm}/{dd} {hh}:{ii}:{ss} {tz}")

├─{yy}/{mm}/{dd} {hh}:{ii}:{ss} ("{yy}/{mm}/{dd} {hh}:{ii}:{ss}")

├─{yy}/{mm}/{dd} ("{yy}/{mm}/{dd}")

├─{dd}.{mm}.{yy} {hh}:{ii}:{ss} {tz} ("{dd}.{mm}.{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}.{mm}.{yy} {hh}:{ii}:{ss} ("{dd}.{mm}.{yy} {hh}:{ii}:{ss}")

├─{dd}.{mm}.{yy} ("{dd}.{mm}.{yy}")

├─{dd}-{mm}-{yy} {hh}:{ii}:{ss} {tz} ("{dd}-{mm}-{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}-{mm}-{yy} {hh}:{ii}:{ss} ("{dd}-{mm}-{yy} {hh}:{ii}:{ss}")

├─{dd}-{mm}-{yy} ("{dd}-{mm}-{yy}")

├─{dd}/{mm}/{yy} {hh}:{ii}:{ss} {tz} ("{dd}/{mm}/{yy} {hh}:{ii}:{ss} {tz}")

├─{dd}/{mm}/{yy} {hh}:{ii}:{ss} ("{dd}/{mm}/{yy} {hh}:{ii}:{ss}")

├─{dd}/{mm}/{yy} ("{dd}/{mm}/{yy}")

├─{mm}.{dd}.{yy} {hh}:{ii}:{ss} {tz} ("{mm}.{dd}.{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}.{dd}.{yy} {hh}:{ii}:{ss} ("{mm}.{dd}.{yy} {hh}:{ii}:{ss}")

├─{mm}.{dd}.{yy} ("{mm}.{dd}.{yy}")

├─{mm}-{dd}-{yy} {hh}:{ii}:{ss} {tz} ("{mm}-{dd}-{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}-{dd}-{yy} {hh}:{ii}:{ss} ("{mm}-{dd}-{yy} {hh}:{ii}:{ss}")

├─{mm}-{dd}-{yy} ("{mm}-{dd}-{yy}")

├─{mm}/{dd}/{yy} {hh}:{ii}:{ss} {tz} ("{mm}/{dd}/{yy} {hh}:{ii}:{ss} {tz}")

├─{mm}/{dd}/{yy} {hh}:{ii}:{ss} ("{mm}/{dd}/{yy} {hh}:{ii}:{ss}")

├─{mm}/{dd}/{yy} ("{mm}/{dd}/{yy}")

├─{yyyy}年{m}月{d}日 {hh}時{ii}分{ss}秒 ("{yyyy}年{m}月{d}日 {hh}時{ii}分{ss}秒")

├─{yyyy}年{m}月{d}日 {hh}:{ii}:{ss} {tz} ("{yyyy}年{m}月{d}日 {hh}:{ii}:{ss} {tz}")

├─{yyyy}年{m}月{d}日 ("{yyyy}年{m}月{d}日")

├─{yy}年{m}月{d}日 {hh}時{ii}分{ss}秒 ("{yy}年{m}月{d}日 {hh}時{ii}分{ss}秒")

├─{yy}年{m}月{d}日 {hh}:{ii}:{ss} {tz} ("{yy}年{m}月{d}日 {hh}:{ii}:{ss} {tz}")

├─{yy}年{m}月{d}日 ("{yy}年{m}月{d}日")

├─{yyyy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초 ("{yyyy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초")

├─{yyyy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz} ("{yyyy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz}")

├─{yyyy}년 {m}월 {d}일 ("{yyyy}년 {m}월 {d}일")

├─{yy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초 ("{yy}년 {m}월 {d}일 {hh}시 {ii}분 {ss}초")

├─{yy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz} ("{yy}년 {m}월 {d}일 {hh}:{ii}:{ss} {tz}")

├─{yy}년 {m}월 {d}일 ("{yy}년 {m}월 {d}일")

├─{yyyy}-{mm}-{dd}T{hh}:{ii}:{ss}{t:z} ("{yyyy}-{mm}-{dd}T{hh}:{ii}:{ss}{t:z}")

├─{d}. {m}. {yyyy} ("{d}. {m}. {yyyy}")

└─…AutresEspace réservé – Explication – Exemple basé sur 2024-04-30T18:27:49+08:00.

{yyyy} – L'année – Par exemple, 2024.

{yy} – L'année abrégée – Par exemple, 24.

{Mon} – Le nom abrégé du mois (en anglais) – Par exemple, Apr.

{mm} – Le mois avec des zéros non significatifs – Par exemple, 04.

{m} – Le mois – Par exemple, 4.

{Day} – Le nom abrégé du jour (en anglais) – Par exemple, Tue.

{dd} – Le jour avec des zéros non significatifs – Par exemple, 30.

{d} – Le jour – Par exemple, 30.

{hh} – L'heure avec des zéros non significatifs (utilise le format 24 heures) – Par exemple, 18.

{h} – L'heure (utilise le format 24 heures) – Par exemple, 18.

{ii} – La minute avec des zéros non significatifs – Par exemple, 27.

{i} – La minute – Par exemple, 27.

{ss} – La seconde avec des zéros non significatifs – Par exemple, 49.

{s} – La seconde – Par exemple, 49.

{tz} – Le fuseau horaire (sans deux points) – Par exemple, +0800.

{t:z} – Le fuseau horaire (avec deux points) – Par exemple, +08:00.

- Où trouver l'adresse IP de requêtes ? (Utile pour services tels que Cloudflare et similaires). Par Défaut = REMOTE_ADDR. AVERTISSEMENT : Ne pas changer si vous ne sais pas ce que vous faites !

ipaddr

├─HTTP_INCAP_CLIENT_IP ("HTTP_INCAP_CLIENT_IP (Incapsula)")

├─HTTP_CF_CONNECTING_IP ("HTTP_CF_CONNECTING_IP (Cloudflare)")

├─CF-Connecting-IP ("CF-Connecting-IP (Cloudflare)")

├─HTTP_X_FORWARDED_FOR ("HTTP_X_FORWARDED_FOR (Cloudbric)")

├─X-Forwarded-For ("X-Forwarded-For (Squid)")

├─Forwarded ("Forwarded")

├─REMOTE_ADDR ("REMOTE_ADDR (Défaut)")

└─…AutresVoir également :

- Quel message d'état HTTP devrait être envoyé par CIDRAM lors du blocage des requêtes ?

http_response_header_code

├─200 (200 OK): Le moins robuste, mais le plus convivial. Les requêtes automatisées très

│ probablement interpréteront cette réponse comme une indication que la

│ requête a réussi.

├─403 (403 Forbidden (Interdit)): Plus robuste, mais moins convivial. Recommandé pour la plupart des

│ circonstances générales.

├─410 (410 Gone (Parti)): Peut causer des problèmes lors de la résolution des faux positifs, car

│ certains navigateurs mettront en cache ce message d'état et n'enverront pas

│ de requêtes ultérieures, même après avoir été débloqués. Peut être

│ le plus préférable dans certains contextes, pour certains types de trafic.

├─418 (418 I'm a teapot (Je suis une théière)): Fait référence à une blague du poisson d'avril (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Il est très peu probable

│ qu'il soit compris par un client, un bot, un navigateur, ou autre. Fourni

│ pour le divertissement et la commodité, mais généralement pas

│ recommandé.

├─451 (451 Unavailable For Legal Reasons (Indisponible pour des raisons légales)): Recommandé en cas de blocage principalement pour des raisons légales. Non

│ recommandé dans d'autres contextes.

└─503 (503 Service Unavailable (Service indisponible)): Le plus robuste, mais le moins convivial. Recommandé en cas d'attaque, ou

en cas de trafic indésirable extrêmement persistant.- Devrait CIDRAM rediriger silencieusement les tentatives d'accès bloquées à la place de l'affichage de la page « accès refusé » ? Si oui, spécifiez l'emplacement pour rediriger les tentatives d'accès bloquées. Si non, laisser cette variable vide.

- Quel message d'état HTTP devrait être envoyé par CIDRAM lors de la redirection silencieuse des tentatives d'accès bloquées ?

silent_mode_response_header_code

├─301 (301 Moved Permanently (Déménagé permanente)): Indique au client que la redirection est PERMANENTE, et que la méthode de

│ requête utilisé pour la redirection PEUT être différente de la méthode

│ de requête utilisé pour la requête initiale.

├─302 (302 Found (Trouvé)): Indique au client que la redirection est TEMPORAIRE, et que la méthode de

│ requête utilisé pour la redirection PEUT être différente de la méthode

│ de requête utilisé pour la requête initiale.

├─307 (307 Temporary Redirect (Redirection temporaire)): Indique au client que la redirection est TEMPORAIRE, et que la méthode de

│ requête utilisé pour la redirection ne peut PAS être différente de la

│ méthode de requête utilisé pour la requête initiale.

└─308 (308 Permanent Redirect (Redirection permanente)): Indique au client que la redirection est PERMANENTE, et que la méthode de

requête utilisé pour la redirection ne peut PAS être différente de la

méthode de requête utilisé pour la requête initiale.Quelle que soit la manière dont nous donnons des instructions au client, il est important de se rappeler que nous n'avons aucun contrôle sur ce que le client choisit de faire, et qu'il n'y a aucune garantie que le client honorera nos instructions.

- Spécifiez la langue défaut pour CIDRAM.

lang

├─af ("Afrikaans")

├─ar ("العربية")

├─bg ("Български")

├─bn ("বাংলা")

├─bs ("Bosanski")

├─ca ("Català")

├─cs ("Čeština")

├─de ("Deutsch")

├─en ("English (AU/GB/NZ)")

├─en-CA ("English (CA)")

├─en-US ("English (US)")

├─es ("Español")

├─fa ("فارسی")

├─fr ("Français")

├─gl ("Galego")

├─gu ("ગુજરાતી")

├─he ("עברית")

├─hi ("हिंदी")

├─hr ("Hrvatski")

├─id ("Bahasa Indonesia")

├─it ("Italiano")

├─ja ("日本語")

├─ko ("한국어")

├─lv ("Latviešu")

├─ml ("മലയാളം")

├─mr ("मराठी")

├─ms ("Bahasa Melayu")

├─nl ("Nederlandse")

├─no ("Norsk")

├─pa ("ਪੰਜਾਬੀ")

├─pl ("Polski")

├─pt-BR ("Português (Brasil)")

├─pt-PT ("Português (Europeu)")

├─ro ("Română")

├─ru ("Русский")

├─sv ("Svenska")

├─sr ("Српски")

├─ta ("தமிழ்")

├─th ("ภาษาไทย")

├─tr ("Türkçe")

├─uk ("Українська")

├─ur ("اردو")

├─vi ("Tiếng Việt")

├─zh-Hans ("中文(简体)")

└─zh-Hant ("中文(傳統)")- Localiser selon HTTP_ACCEPT_LANGUAGE autant que possible ? True = Oui [Défaut] ; False = Non.

- Comment préférez-vous que les nombres soient affichés ? Sélectionnez l'exemple qui vous paraît le plus approprié.

numbers

├─Arabic-1 ("١٢٣٤٥٦٧٫٨٩")

├─Arabic-2 ("١٬٢٣٤٬٥٦٧٫٨٩")

├─Arabic-3 ("۱٬۲۳۴٬۵۶۷٫۸۹")

├─Arabic-4 ("۱۲٬۳۴٬۵۶۷٫۸۹")

├─Armenian ("Ճ̅Ի̅Գ̅ՏՇԿԷ")

├─Base-12 ("4b6547.a8")

├─Base-16 ("12d687.e3")

├─Bengali-1 ("১২,৩৪,৫৬৭.৮৯")

├─Burmese-1 ("၁၂၃၄၅၆၇.၈၉")

├─China-1 ("123,4567.89")

├─Chinese-Simplified ("一百二十三万四千五百六十七点八九")

├─Chinese-Simplified-Financial ("壹佰贰拾叁萬肆仟伍佰陆拾柒点捌玖")

├─Chinese-Traditional ("一百二十三萬四千五百六十七點八九")

├─Chinese-Traditional-Financial ("壹佰貳拾叄萬肆仟伍佰陸拾柒點捌玖")

├─Fullwidth ("1234567.89")

├─Geez ("፻፳፫፼፵፭፻፷፯")

├─Hebrew ("א׳׳ב׳קג׳יד׳ךסז")

├─India-1 ("12,34,567.89")

├─India-2 ("१२,३४,५६७.८९")

├─India-3 ("૧૨,૩૪,૫૬૭.૮૯")

├─India-4 ("੧੨,੩੪,੫੬੭.੮੯")

├─India-5 ("೧೨,೩೪,೫೬೭.೮೯")

├─India-6 ("౧౨,౩౪,౫౬౭.౮౯")

├─Japanese ("百万二十万三万四千五百六十七・八九分")

├─Javanese ("꧑꧒꧓꧔꧕꧖꧗.꧘꧙")

├─Khmer-1 ("១.២៣៤.៥៦៧,៨៩")

├─Lao-1 ("໑໒໓໔໕໖໗.໘໙")

├─Latin-1 ("1,234,567.89")

├─Latin-2 ("1 234 567.89")

├─Latin-3 ("1.234.567,89")

├─Latin-4 ("1 234 567,89")

├─Latin-5 ("1,234,567·89")

├─Mayan ("𝋧𝋮𝋦𝋨𝋧.𝋱𝋰")

├─Mongolian ("᠑᠒᠓᠔᠕᠖᠗.᠘᠙")

├─NoSep-1 ("1234567.89")

├─NoSep-2 ("1234567,89")

├─Odia ("୧୨୩୪୫୬୭.୮୯")

├─Roman ("M̅C̅C̅X̅X̅X̅I̅V̅DLXVII")

├─SDN-Dwiggins ("4E6,547;X8")

├─SDN-Pitman ("4↋6,547;↊8")

├─Tamil ("௲௲௨௱௲௩௰௲௪௲௫௱௬௰௭")

├─Thai-1 ("๑,๒๓๔,๕๖๗.๘๙")

├─Thai-2 ("๑๒๓๔๕๖๗.๘๙")

└─Tibetan ("༡༢༣༤༥༦༧.༨༩")- Si vous souhaitez, vous pouvez fournir une adresse e-mail ici à donner aux utilisateurs quand ils sont bloqués, pour qu'ils utilisent comme un point de contact pour support et/ou assistance dans le cas d'eux étant bloqué par erreur. AVERTISSEMENT : Tout de l'adresse e-mail vous fournissez ici sera très certainement être acquis par les robots des spammeurs et voleurs de contenu au cours de son être utilisés ici, et donc, il est recommandé fortement que si vous choisissez pour fournir une adresse e-mail ici, de vous assurer que l'adresse e-mail que vous fournissez ici est une adresse jetable et/ou une adresse que ne vous dérange pas d'être spammé (en d'autres termes, vous ne voulez probablement pas d'utiliser votre adresses e-mail personnel primaire ou d'affaires primaire).

- Comment préférez-vous que l'adresse électronique soit présentée aux utilisateurs ?

emailaddr_display_style

├─default ("Lien cliquable")

└─noclick ("Texte non-cliquable")- Remplacer « http_response_header_code » lorsque « infraction_limit » est dépassé ? 200 = Ne pas remplacer [Défaut]. Les autres valeurs sont les mêmes que les valeurs disponibles pour « http_response_header_code ».

ban_override

├─200 (200 OK): Le moins robuste, mais le plus convivial. Les requêtes automatisées très

│ probablement interpréteront cette réponse comme une indication que la

│ requête a réussi.

├─403 (403 Forbidden (Interdit)): Plus robuste, mais moins convivial. Recommandé pour la plupart des

│ circonstances générales.

├─410 (410 Gone (Parti)): Peut causer des problèmes lors de la résolution des faux positifs, car

│ certains navigateurs mettront en cache ce message d'état et n'enverront pas

│ de requêtes ultérieures, même après avoir été débloqués. Peut être

│ le plus préférable dans certains contextes, pour certains types de trafic.

├─418 (418 I'm a teapot (Je suis une théière)): Fait référence à une blague du poisson d'avril (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Il est très peu probable

│ qu'il soit compris par un client, un bot, un navigateur, ou autre. Fourni

│ pour le divertissement et la commodité, mais généralement pas

│ recommandé.

├─451 (451 Unavailable For Legal Reasons (Indisponible pour des raisons légales)): Recommandé en cas de blocage principalement pour des raisons légales. Non

│ recommandé dans d'autres contextes.

└─503 (503 Service Unavailable (Service indisponible)): Le plus robuste, mais le moins convivial. Recommandé en cas d'attaque, ou

en cas de trafic indésirable extrêmement persistant.- Une liste de serveurs DNS à utiliser pour les recherches de noms d'hôtes. AVERTISSEMENT : Ne pas changer si vous ne sais pas ce que vous faites !

FAQ. Que puis-je utiliser pour « default_dns » ?

- Définit quel algorithme utiliser pour tous les mots de passe et les sessions à l'avenir.

default_algo

├─PASSWORD_DEFAULT ("PASSWORD_DEFAULT")

├─PASSWORD_BCRYPT ("PASSWORD_BCRYPT")

├─PASSWORD_ARGON2I ("PASSWORD_ARGON2I")

└─PASSWORD_ARGON2ID ("PASSWORD_ARGON2ID (PHP >= 7.3.0)")- Contrôle les informations statistiques à suivre.

statistics

├─Blocked-IPv4 ("Requêtes bloquées – IPv4")

├─Blocked-IPv6 ("Requêtes bloquées – IPv6")

├─Blocked-Other ("Requêtes bloquées – Autres")

├─Banned-IPv4 ("Requêtes interdites – IPv4")

├─Banned-IPv6 ("Requêtes interdites – IPv6")

├─Passed-IPv4 ("Requêtes passées – IPv4")

├─Passed-IPv6 ("Requêtes passées – IPv6")

├─Passed-Other ("Requêtes passées – Autres")

├─CAPTCHAs-Failed ("Tentatives de CAPTCHA – Échoué !")

├─CAPTCHAs-Passed ("Tentatives de CAPTCHA – Passé !")

├─Reported-IPv4-OK ("Requêtes rapportés aux API externes – IPv4 – D'accord")

├─Reported-IPv4-Failed ("Requêtes rapportés aux API externes – IPv4 – Échoué")

├─Reported-IPv6-OK ("Requêtes rapportés aux API externes – IPv6 – D'accord")

└─Reported-IPv6-Failed ("Requêtes rapportés aux API externes – IPv6 – Échoué")Remarque : Le suivi des statistiques pour les règles auxiliaires peut être contrôlé à partir de la page des règles auxiliaires.

- Forcer les recherches de nom d'hôte ? True = Oui ; False = Non [Défaut]. Les recherches de nom d'hôte sont normalement effectuées « au besoin », mais peuvent être forcées pour toutes les requêtes. Cela peut être utile pour fournir des informations plus détaillées dans les fichiers journaux, mais peut également avoir un effet légèrement négatif sur les performances.

- Autoriser les recherches par gethostbyaddr lorsque UDP est indisponible ? True = Oui [Défaut] ; False = Non.

Remarque : Les recherches IPv6 peuvent ne pas fonctionner correctement sur certains systèmes 32 bits.

- Ceci peut être utilisé pour empêcher CIDRAM d'utiliser des canaux particuliers lors de l'envoi de requêtes (par exemple, lors de la mise à jour, lors de l'extraction de métadonnées de composant, etc).

disabled_channels

├─GitHub ("GitHub")

├─BitBucket ("BitBucket")

└─GoogleDNS ("GoogleDNS")- Délai d'attente par défaut à utiliser pour les requêtes externes ? Défaut = 12 secondes.

- Une liste de chemins à considérer comme des pages sensibles. Chaque chemin listé sera vérifié par rapport à l'URI reconstruit si nécessaire. Un chemin qui commence par une barre oblique sera traité comme un littéral, et mis en correspondance à partir du composant de chemin de la requête. Sinon, un chemin qui commence par un caractère non alphanumérique, et se termine par ce même caractère (ou ce même caractère plus un indicateur « i » facultatif) sera traité comme une expression régulière. Tout autre type de chemin sera traité comme un littéral, et peut correspondre à partir de n'importe quelle partie de l'URI. Le fait qu'un chemin soit considéré comme une page sensible peut affecter le comportement de certains modules, mais n'a aucun effet autrement.

- Si vous avez choisi de recevoir des notifications de CIDRAM par e-mail, par exemple, lorsque des règles auxiliaires spécifiques sont déclenchées, vous pouvez spécifier ici l'adresse du destinataire de ces notifications.

- Si vous avez choisi de recevoir des notifications de CIDRAM par e-mail, par exemple, lorsque des règles auxiliaires spécifiques sont déclenchées, vous pouvez spécifier ici le nom du destinataire de ces notifications.

- Quand envoyer des notifications après avoir été générés.

email_notification_when

├─Immediately ("Immédiatement.")

├─After24Hours ("Après 24 heures, regroupés (ou lorsqu'il est déclenché manuellement, par exemple, via cron).")

└─ManuallyOnly ("Seulement lorsqu'il est déclenché manuellement (par exemple, via cron).")Configuration pour l'activation et la désactivation des composants utilisés par le CIDRAM. Généralement rempli par la page des mises à jour, mais peut également être géré à partir d'ici pour un contrôle plus précis et pour les composants personnalisés non reconnus par la page des mises à jour.

- Fichiers de signatures IPv4.

- Fichiers de signatures IPv6.

- Modules.

- Importations. Généralement utilisé pour fournir les informations de configuration d'un composant au CIDRAM.

- Gestionnaires d'événements. Généralement utilisé pour modifier la façon dont CIDRAM se comporte en interne ou pour fournir des fonctionnalités supplémentaires.

Configuration liée à la journalisation (à l'exclusion de ce qui est applicable aux autres catégories).

- Un fichier lisible par l'homme pour enregistrement de toutes les tentatives d'accès bloquées. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Un fichier dans le style d'Apache pour enregistrement de toutes les tentatives d'accès bloquées. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Un fichier sérialisé pour enregistrement de toutes les tentatives d'accès bloquées. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Un fichier pour l'enregistrement des erreurs non fatales détectées. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Un fichier pour l'enregistrement des résultats de toutes les requêtes sortantes. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Un fichier pour l'enregistrement des rapports envoyés aux API externes. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Tronquer les fichiers journaux lorsqu'ils atteignent une certaine taille ? La valeur est la taille maximale en o/Ko/Mo/Go/To qu'un fichier journal peut croître avant d'être tronqué. La valeur par défaut de 0Ko désactive la troncature (les fichiers journaux peuvent croître indéfiniment). Remarque : S'applique aux fichiers journaux individuels ! La taille des fichiers journaux n'est pas considérée collectivement.

- La rotation du journal limite le nombre de fichiers journaux qui doivent exister à un moment donné. Lorsque de nouveaux fichiers journaux sont créés, si le nombre total de fichiers journaux dépasse la limite spécifiée, l'action spécifiée sera effectuée. Vous pouvez spécifier la limite souhaitée ici. Une valeur de 0 désactivera la rotation du journal.

- La rotation du journal limite le nombre de fichiers journaux qui doivent exister à un moment donné. Lorsque de nouveaux fichiers journaux sont créés, si le nombre total de fichiers journaux dépasse la limite spécifiée, l'action spécifiée sera effectuée. Vous pouvez spécifier l'action souhaitée ici.

log_rotation_action

├─Delete ("Supprimez les fichiers journaux les plus anciens, jusqu'à ce que la limite ne soit plus dépassé.")

└─Archive ("Tout d'abord archiver, puis supprimez les fichiers journaux les plus anciens, jusqu'à ce que la limite ne soit plus dépassé.")- Inclure les requêtes bloquées provenant d'IP interdites dans les fichiers journaux ? True = Oui [Défaut] ; False = Non.

- Lorsque vous utilisez la page pour les fichiers journaux pour afficher les données de journaux, CIDRAM assainit les données de journaux avant de les afficher, pour protéger les utilisateurs contre les attaques XSS et autres menaces potentielles que les données de journalisation peuvent contenir. Cependant, par défaut, les données ne sont pas assainie lors de la journalisation. Cela garantit que les données du journalisation sont conservées avec précision, pour faciliter toute analyse heuristique qui pourrait être nécessaire à l'avenir. Cependant, dans le cas où un utilisateur tente de lire les données du journalisation à l'aide d'outils externes, et si ces outils externes n'effectuent pas leur propre processus d'assainissement, l'utilisateur pourrait être exposé à des attaques XSS. Si nécessaire, vous pouvez modifier le comportement par défaut à l'aide de cette directive de configuration. True = Assainir les données lors de la journalisation (les données sont moins bien préservées, mais le risque XSS est plus faible). False = Ne pas assainir les données lors de la journalisation (les données sont mieux préservées, mais le risque XSS est plus élevé) [Défaut].

Configuration pour l'accès frontal.

- Fichier pour l'enregistrement des tentatives de connexion à l'accès frontal. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Un fichier pour la journalisation lorsque les signatures sont mises à jour via la page des mises à jour. Spécifier un fichier, ou laisser vide à désactiver.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Nombre maximal de tentatives de connexion (l'accès frontal). Défaut = 5.

- Le thème à utiliser par défaut pour l'accès frontal.

theme

├─default ("Default")

├─bluemetal ("Blue Metal")

├─fullmoon ("Full Moon")

├─moss ("Moss")

├─primer ("Primer")

├─primerdark ("Primer Dark")

├─rbi ("Red-Blue Inverted")

├─slate ("Slate")

└─…Autres- Grossissement des fontes. Défaut = 1.

- Inséré en tant que HTML au tout début de toutes les pages frontales. Cela peut être utile si vous souhaitez inclure un logo de site Web, un en-tête personnalisé, des scripts, ou similaires sur toutes ces pages.

- Inséré en tant que HTML au tout bas de toutes les pages frontales. Cela peut être utile si vous souhaitez inclure une notice légale, un lien de contact, des informations commerciales, ou similaires sur toutes ces pages.

- Une liste des adresses utilisées par la page des mises à jour pour procurer les métadonnées des composants. Cela peut devoir être ajusté lors du passage à une nouvelle version majeure, ou lors de l'acquisition d'une nouvelle source de mises à jour, mais dans des circonstances normales, il doit être laissé tel quel.

- Cette directive détermine s'il faut utiliser 2FA pour les comptes frontaux.

Configuration pour les signatures, fichiers de signatures, modules, etc.

- Contrôle ce qu'il faut faire avec une requête lorsqu'il y a une correspondance positive avec une signature qui utilise les mots abrégés donnés.

shorthand

├─Attacks ("Attaques")

├─Bogon ("⁰ Bogon IP")

├─Cloud ("Service de cloud")

├─Generic ("Générique")

├─Legal ("¹ Légal")

├─Malware ("Logiciels malveillants")

├─Proxy ("² Proxy")

├─Spam ("Spam")

├─Banned ("³ Interdit")

├─BadIP ("³ Invalide IP")

├─RL ("³ Débit limité")

├─Conflict ("³ Conflit")

└─Other ("⁴ Autres")0. Si votre site Web a besoin d'accès via LAN ou localhost, ne bloquez pas cela. Sinon, vous pouvez bloquer cela.

1. Aucun des fichiers de signature défaut n'utilisent pas cela, mais il est néanmoins supporté au cas où cela pourrait être utile à certains utilisateurs.

2. Si vous avez besoin que les utilisateurs puissent accéder à votre site Web via des proxys, ne bloquez pas cela. Sinon, vous pouvez bloquer cela.

3. L'utilisation directe dans les signatures n'est pas supporté, mais elle peut être invoqué par d'autres moyens dans des circonstances particulières.

4. Fait référence aux cas où les mots abrégés ne sont pas du tout utilisés, ou ne sont pas reconnus par le CIDRAM.

Un par signature. Une signature peut invoquer plusieurs profils, mais ne peut utiliser qu'un seul mot abrégé. Il est possible que plusieurs mots abrégés sont appropriés, mais comme un seul peut être utilisé, nous efforçons de toujours n'utiliser que le plus approprié.

Priorité. Une option sélectionnée est toujours prioritaire sur une option non sélectionnée. Par exemple, si plusieurs mots abrégés sont en jeu mais qu'un seul d'entre eux est défini comme étant bloqué, la requête sera toujours bloqué.

Points de terminaison humains et services de cloud. Service de cloud peut faire référence aux fournisseurs d'hébergement Web, aux fermes de serveurs, aux centres de données, ou à un certain nombre d'autres choses. Point de terminaison humain fait référence aux moyens par lesquels un humain accède à internet, par exemple, par le biais d'un fournisseur de services internet. Un réseau ne fournit généralement que l'un ou l'autre, mais peut parfois fournir les deux. Nous visons à ne jamais identifier les points de terminaison humains potentiels comme des services de cloud. Par conséquent, un service de cloud peut être identifié comme autre chose si sa gamme est partagé par des points de terminaison humains connus. À l'inverse, nous visons à toujours identifier les services de cloud, dont les gammes ne sont partagés par aucun point de terminaison humain connu, comme des services de cloud. Par conséquent, une requête identifié explicitement comme un service de cloud ne partage probablement pas sa gamme avec des points de terminaison humains connus. De même, une requête identifié explicitement par des attaques ou des spam risque les partage probablement. Cela dit, l'internet est toujours en mouvement, les objectifs des réseaux changent avec le temps, et les gammes sont toujours achetés ou vendues, alors restez conscient et vigilant en ce qui concerne les faux positifs.

- La durée pendant laquelle les adresses IP doivent être suivies. Défaut = 7d0°0′0″ (1 semaine).

- Nombre maximal d'infractions qu'une IP est autorisée à engager avant d'être interdite par la surveillance des IPs. Défaut = 10.

- Autoriser les modules à remplacer les options de suivi ? True = Oui [Défaut] ; False = Non.

- Lorsqu'il y a trop de tentatives simultanées pour accéder aux mêmes ressources (par exemple, des requêtes simultanées à plusieurs processus PHP sur la même machine pour les mêmes ressources), certaines de ces tentatives peuvent échouer. Dans le cas rare et peu probable où cela affecte les fichiers de signature ou les modules, CIDRAM peut être empêché de prendre une décision efficace concernant la requête. Dans un tel cas, la requête doit-elle être bloquée, et quel message d’état HTTP CIDRAM doit-il envoyer ?

conflict_response

├─0 (Ne bloquez pas la requête.): Si vous préférez que les requêtes ne soient bloquées que lorsque vous

│ êtes certain qu'elles sont malveillantes, ou que vous préfériez faire

│ preuve de prudence concernant les faux positifs (au prix d'un trafic

│ indésirable qui passe occasionnellement), choisissez cette option. Si vous

│ préférez que les requêtes soient bloquées si vous n'êtes pas certain

│ qu'elles sont bénignes, ou faire preuve de vigilance (au prix de faux

│ positifs occasionnels), choisissez l'une des autres options disponibles.

├─409 (409 Conflit): Recommandé pour les conflits de ressources (par exemple, conflits de

│ fusion, conflits d'accès aux fichiers, etc). Non recommandé dans d'autres

│ contextes.

└─429 (429 Too Many Requests (Trop de requêtes)): Recommandé pour la limitation du débit, en cas d'attaques DDoS, et pour la

prévention des inondations. Non recommandé dans d'autres contextes.Configuration pour vérifier d'où proviennent les requêtes.

- Contrôles pour vérifier les requêtes des moteurs de recherche.

search_engines

├─Amazonbot ("Amazonbot")

├─Applebot ("Applebot")

├─Baidu ("* Baiduspider/百度")

├─Bingbot ("* Bingbot")

├─DuckDuckBot ("* DuckDuckBot")

├─Googlebot ("* Googlebot")

├─MojeekBot ("MojeekBot")

├─Neevabot ("* Neevabot")

├─PetalBot ("* PetalBot")

├─Qwantify ("Qwantify/Bleriot")

├─SeznamBot ("SeznamBot")

├─Sogou ("* Sogou/搜狗")

├─Yahoo ("Yahoo/Slurp")

├─Yandex ("* Yandex/Яндекс")

└─YoudaoBot ("YoudaoBot")Que sont les « positifs » et les « négatifs » ? Lors de la vérification de l'identité présenté par une requête, un résultat réussi peut être décrit comme « positif » ou « négatif ». Dans le cas où l'identité présenté est confirmé comme étant la véritable identité, elle serait décrit comme « positif ». Dans le cas où l'identité présenté s'avèrerait falsifié, elle serait décrit comme « négatif ». Cependant, un résultat infructueux (par exemple, la vérification échoue, ou la véracité de l'identité présenté ne peut pas être déterminé) ne serait pas décrit comme « positif » ou « négatif ». Au lieu, un résultat infructueux serait décrit simplement comme non vérifié. Lorsqu'aucune tentative de vérification de l'identité présenté par une requête n'est effectué, la requête serait également décrit comme non vérifié. Les termes n'ont de sens que dans le contexte où l'identité présenté par une requête est reconnue, et donc, où la vérification est possible. Dans les cas où l'identité présenté ne correspond pas aux options fournies ci-dessus, ou lorsqu'aucune identité n'est présenté, les options fournies ci-dessus deviennent sans objet.

Que sont les « contournements en un seul coup » ? Dans certains cas, une requête vérifié positive peut toujours être bloquée en raison des fichiers de signature, des modules, ou d'autres conditions de la requête, et des contournements peuvent être nécessaires pour éviter les faux positifs. Dans le cas où un contournement est destiné à traiter exactement une infraction, ni plus ni moins, un tel contournement pourrait être décrit comme « contournements en un seul coup ».

- Cette option a un contournement correspondant sous

bypasses➡used. Il est recommandé de s'assurer que la case à cocher pour le contournement correspondant est coché de la même manière que la case à cocher pour tenter de vérifier cette option.

- Contrôles pour vérifier les requêtes des plateformes de médias sociaux.

social_media

├─Embedly ("* Embedly")

├─Facebook ("** Facebook")

├─Pinterest ("* Pinterest")

├─Snapchat ("* Snapchat")

└─Twitterbot ("*!! Twitterbot")Que sont les « positifs » et les « négatifs » ? Lors de la vérification de l'identité présenté par une requête, un résultat réussi peut être décrit comme « positif » ou « négatif ». Dans le cas où l'identité présenté est confirmé comme étant la véritable identité, elle serait décrit comme « positif ». Dans le cas où l'identité présenté s'avèrerait falsifié, elle serait décrit comme « négatif ». Cependant, un résultat infructueux (par exemple, la vérification échoue, ou la véracité de l'identité présenté ne peut pas être déterminé) ne serait pas décrit comme « positif » ou « négatif ». Au lieu, un résultat infructueux serait décrit simplement comme non vérifié. Lorsqu'aucune tentative de vérification de l'identité présenté par une requête n'est effectué, la requête serait également décrit comme non vérifié. Les termes n'ont de sens que dans le contexte où l'identité présenté par une requête est reconnue, et donc, où la vérification est possible. Dans les cas où l'identité présenté ne correspond pas aux options fournies ci-dessus, ou lorsqu'aucune identité n'est présenté, les options fournies ci-dessus deviennent sans objet.

Que sont les « contournements en un seul coup » ? Dans certains cas, une requête vérifié positive peut toujours être bloquée en raison des fichiers de signature, des modules, ou d'autres conditions de la requête, et des contournements peuvent être nécessaires pour éviter les faux positifs. Dans le cas où un contournement est destiné à traiter exactement une infraction, ni plus ni moins, un tel contournement pourrait être décrit comme « contournements en un seul coup ».

- Cette option a un contournement correspondant sous

bypasses➡used. Il est recommandé de s'assurer que la case à cocher pour le contournement correspondant est coché de la même manière que la case à cocher pour tenter de vérifier cette option.

** La fonctionnalité de recherche ASN est nécessaire (par exemple, via le module IP-API ou BGPView).

*!! Forte probabilité de provoquer des faux positifs en raison de iMessage.

- Contrôles pour vérifier d'autres types de requêtes lorsque cela est possible.

other

├─AdSense ("AdSense")

├─AmazonAdBot ("* AmazonAdBot")

├─ChatGPT-User ("!! ChatGPT-User")

├─GPTBot ("!! GPTBot")

└─Grapeshot ("* Oracle Data Cloud Crawler (Grapeshot)")Que sont les « positifs » et les « négatifs » ? Lors de la vérification de l'identité présenté par une requête, un résultat réussi peut être décrit comme « positif » ou « négatif ». Dans le cas où l'identité présenté est confirmé comme étant la véritable identité, elle serait décrit comme « positif ». Dans le cas où l'identité présenté s'avèrerait falsifié, elle serait décrit comme « négatif ». Cependant, un résultat infructueux (par exemple, la vérification échoue, ou la véracité de l'identité présenté ne peut pas être déterminé) ne serait pas décrit comme « positif » ou « négatif ». Au lieu, un résultat infructueux serait décrit simplement comme non vérifié. Lorsqu'aucune tentative de vérification de l'identité présenté par une requête n'est effectué, la requête serait également décrit comme non vérifié. Les termes n'ont de sens que dans le contexte où l'identité présenté par une requête est reconnue, et donc, où la vérification est possible. Dans les cas où l'identité présenté ne correspond pas aux options fournies ci-dessus, ou lorsqu'aucune identité n'est présenté, les options fournies ci-dessus deviennent sans objet.

Que sont les « contournements en un seul coup » ? Dans certains cas, une requête vérifié positive peut toujours être bloquée en raison des fichiers de signature, des modules, ou d'autres conditions de la requête, et des contournements peuvent être nécessaires pour éviter les faux positifs. Dans le cas où un contournement est destiné à traiter exactement une infraction, ni plus ni moins, un tel contournement pourrait être décrit comme « contournements en un seul coup ».

- Cette option a un contournement correspondant sous

bypasses➡used. Il est recommandé de s'assurer que la case à cocher pour le contournement correspondant est coché de la même manière que la case à cocher pour tenter de vérifier cette option.

!! La plupart des utilisateurs voudront probablement que cela soit bloqué, indépendamment de qu'il soit réel ou falsifié. Cela peut être réalisé en faisant en sorte que « essayer de vérifier » ne soit pas sélectionné et que « bloquer les requêtes non vérifiés » soit sélectionné. Cependant, étant donné que certains utilisateurs peuvent souhaiter pouvoir vérifier ces requêtes (afin de bloquer les négatifs tout en autorisant les positifs), au lieu de bloquer ces requêtes via des modules, des options de traitement de ces requêtes sont fournies ici.

- Contrôles pour ajuster d'autres fonctionnalités dans le contexte de la vérification.

adjust

├─Negatives ("Négatifs bloqués")

└─NonVerified ("Non vérifiés bloqués")Configuration pour ReCaptcha (fournit un moyen pour les humains de retrouver l'accès lorsqu'ils sont bloqués).

- Quand faut-il offrir le CAPTCHA ? Remarque : Les requêtes sur liste blanche ou vérifiées et non bloquées n'ont jamais besoin de compléter un CAPTCHA. A noter également : Les CAPTCHAs peuvent fournir une couche de protection utile contre les bots et divers types de requêtes automatisées et malveillantes, mais ne fourniront pas aucune protection contre un humain malveillant.

usemode

├─0 (Jamais !!!)

├─1 (Seulement lorsqu'il est bloqué, dans la limite de signatures, et non interdit.)

├─2 (Seulement lorsqu'il est bloqué, spécialement marqué pour l'utilisation, dans la limite de signatures, et non interdit.)

├─3 (Seulement dans la limite de signatures, et non interdite (qu'elle soit bloquée ou non).)

├─4 (Seulement lorsqu'il n'est pas bloqué.)

├─5 (Seulement lorsqu'il n'est pas bloqué, ou lorsqu'il sont spécialement marqué pour l'utilisation, dans la limite de signatures, et non interdit.)

└─6 (Seulement lorsqu'il n'est pas bloqué, lors de requêtes de pages sensibles.)- Verrouiller CAPTCHA aux adresses IP ?

- Verrouiller CAPTCHA aux les utilisateurs ?

- Cette valeur se trouve dans le tableau de bord de votre service CAPTCHA.

Voir également :

- Cette valeur se trouve dans le tableau de bord de votre service CAPTCHA.

Voir également :

- Nombre d'heures à retenir des instances CAPTCHA. Défaut = 720 (1 mois).

- Enregistrez toutes les tentatives du CAPTCHA ? Si oui, indiquez le nom à utiliser pour le fichier d'enregistrement. Si non, laisser vide ce variable.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Nombre maximum de signatures autorisé avant le retrait de l'offre de CAPTCHA. Défaut = 1.

- Quelle API utiliser ?

api

├─V2 ("V2 (Case à cocher)")

└─Invisible ("V2 (Invisible)")- Afficher l'avertissement concernant les cookies ? True = Oui [Défaut] ; False = Non.

- Afficher le message de l'API ? True = Oui [Défaut] ; False = Non.

- Quel code d'état doit être utilisé lors de l'affichage des CAPTCHA sur des requêtes non bloquées ?

nonblocked_status_code

├─200 (200 OK): Le moins robuste, mais le plus convivial. Les requêtes automatisées très

│ probablement interpréteront cette réponse comme une indication que la

│ requête a réussi.

├─403 (403 Forbidden (Interdit)): Plus robuste, mais moins convivial. Recommandé pour la plupart des

│ circonstances générales.

├─418 (418 I'm a teapot (Je suis une théière)): Fait référence à une blague du poisson d'avril (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Il est très peu probable

│ qu'il soit compris par un client, un bot, un navigateur, ou autre. Fourni

│ pour le divertissement et la commodité, mais généralement pas

│ recommandé.

├─429 (429 Too Many Requests (Trop de requêtes)): Recommandé pour la limitation du débit, en cas d'attaques DDoS, et pour la

│ prévention des inondations. Non recommandé dans d'autres contextes.

└─451 (451 Unavailable For Legal Reasons (Indisponible pour des raisons légales)): Recommandé en cas de blocage principalement pour des raisons légales. Non

recommandé dans d'autres contextes.Configuration pour HCaptcha (fournit un moyen pour les humains de retrouver l'accès lorsqu'ils sont bloqués).

- Quand faut-il offrir le CAPTCHA ? Remarque : Les requêtes sur liste blanche ou vérifiées et non bloquées n'ont jamais besoin de compléter un CAPTCHA. A noter également : Les CAPTCHAs peuvent fournir une couche de protection utile contre les bots et divers types de requêtes automatisées et malveillantes, mais ne fourniront pas aucune protection contre un humain malveillant.

usemode

├─0 (Jamais !!!)

├─1 (Seulement lorsqu'il est bloqué, dans la limite de signatures, et non interdit.)

├─2 (Seulement lorsqu'il est bloqué, spécialement marqué pour l'utilisation, dans la limite de signatures, et non interdit.)

├─3 (Seulement dans la limite de signatures, et non interdite (qu'elle soit bloquée ou non).)

├─4 (Seulement lorsqu'il n'est pas bloqué.)

├─5 (Seulement lorsqu'il n'est pas bloqué, ou lorsqu'il sont spécialement marqué pour l'utilisation, dans la limite de signatures, et non interdit.)

└─6 (Seulement lorsqu'il n'est pas bloqué, lors de requêtes de pages sensibles.)- Verrouiller CAPTCHA aux adresses IP ?

- Verrouiller CAPTCHA aux les utilisateurs ?

- Cette valeur se trouve dans le tableau de bord de votre service CAPTCHA.

Voir également :

- Cette valeur se trouve dans le tableau de bord de votre service CAPTCHA.

Voir également :

- Nombre d'heures à retenir des instances CAPTCHA. Défaut = 720 (1 mois).

- Enregistrez toutes les tentatives du CAPTCHA ? Si oui, indiquez le nom à utiliser pour le fichier d'enregistrement. Si non, laisser vide ce variable.

Conseil utile : Vous pouvez joindre des informations de date/heure aux noms des fichiers journaux à l'aide d'espaces réservés du format horaire. Les espaces réservés du format horaire disponibles sont affichés en general➡time_format.

- Nombre maximum de signatures autorisé avant le retrait de l'offre de CAPTCHA. Défaut = 1.

- Quelle API utiliser ?

api

├─V1 ("V1")

└─Invisible ("V1 (Invisible)")- Afficher l'avertissement concernant les cookies ? True = Oui [Défaut] ; False = Non.

- Afficher le message de l'API ? True = Oui [Défaut] ; False = Non.

- Quel code d'état doit être utilisé lors de l'affichage des CAPTCHA sur des requêtes non bloquées ?

nonblocked_status_code

├─200 (200 OK): Le moins robuste, mais le plus convivial. Les requêtes automatisées très

│ probablement interpréteront cette réponse comme une indication que la

│ requête a réussi.

├─403 (403 Forbidden (Interdit)): Plus robuste, mais moins convivial. Recommandé pour la plupart des

│ circonstances générales.

├─418 (418 I'm a teapot (Je suis une théière)): Fait référence à une blague du poisson d'avril (<a

│ href="https://tools.ietf.org/html/rfc2324" dir="ltr" hreflang="en-US"

│ rel="noopener noreferrer external">RFC 2324</a>). Il est très peu probable

│ qu'il soit compris par un client, un bot, un navigateur, ou autre. Fourni

│ pour le divertissement et la commodité, mais généralement pas

│ recommandé.

├─429 (429 Too Many Requests (Trop de requêtes)): Recommandé pour la limitation du débit, en cas d'attaques DDoS, et pour la

│ prévention des inondations. Non recommandé dans d'autres contextes.

└─451 (451 Unavailable For Legal Reasons (Indisponible pour des raisons légales)): Recommandé en cas de blocage principalement pour des raisons légales. Non

recommandé dans d'autres contextes.Configuration pour les exigences légales.

- Pseudonymiser les adresses IP lors de la journalisation ? True = Oui [Défaut] ; False = Non.

- L'adresse d'une politique de confidentialité pertinente à afficher dans le pied de page des pages générés. Spécifier une URL, ou laisser vide à désactiver.

Configuration pour les modèles et thèmes.

- Le thème à utiliser par défaut pour CIDRAM.

theme

├─default ("Default")

├─bluemetal ("Blue Metal")

├─fullmoon ("Full Moon")

├─moss ("Moss")

├─primer ("Primer")

├─primerdark ("Primer Dark")

├─rbi ("Red-Blue Inverted")

├─slate ("Slate")

└─…Autres- Grossissement des fontes. Défaut = 1.

- URL de fichier CSS pour les thèmes personnalisés.

- Le titre de la page à afficher pour les événements de blocage.

block_event_title

├─CIDRAM ("CIDRAM")

├─denied ("Accès refusé !")

└─…Autres- Le titre de la page à afficher pour les requêtes d'un CAPTCHA.

captcha_title

├─CIDRAM ("CIDRAM")

└─…Autres- Inséré en tant que HTML au tout début de toutes les pages « accès refusé ». Cela peut être utile si vous souhaitez inclure un logo de site Web, un en-tête personnalisé, des scripts, ou similaires sur toutes ces pages.

- Inséré en tant que HTML au tout bas de toutes les pages « accès refusé ». Cela peut être utile si vous souhaitez inclure une notice légale, un lien de contact, des informations commerciales, ou similaires sur toutes ces pages.

Configuration pour la limitation du débit (non recommandé pour d'utilisation générale).

- La quantité maximale de bande passante autorisée dans la période de tolérance avant de permettre la limitation du débit pour les requêtes futures. Une valeur de 0 désactive ce type de limitation du débit. Défaut = 0KB.

- Le nombre maximal de requêtes autorisées dans la période de tolérance avant de permettre la limitation du débit pour les requêtes futures. Une valeur de 0 désactive ce type de limitation du débit. Défaut = 0.

- La précision à utiliser lors de la surveillance de l'utilisation d'IPv4. La valeur reflète la taille du bloc CIDR. Réglez sur 32 pour une meilleure précision. Défaut = 32.

- La précision à utiliser lors de la surveillance de l'utilisation d'IPv6. La valeur reflète la taille du bloc CIDR. Réglez sur 128 pour une meilleure précision. Défaut = 128.

- La durée pour surveiller l'utilisation Défaut = 0°0′0″.

- Exceptions (c'est à dire, requêtes qui ne devraient pas être limitées). Pertinent uniquement lorsque la limitation du débit est activé.

exceptions

├─Whitelisted ("Requêtes qui ont été listé blanche")

├─Verified ("Les requêtes vérifiés des moteur de recherche et médias sociaux")

└─FE ("Requêtes d'accès frontal de CIDRAM")- Les quotas pour différents domaines et hôtes doivent-ils être séparés ou partagés ? True = Les quotas seront séparés. False = Les quotas seront partagés [Défaut].

Options de cache supplémentaires. Remarque : La modification de ces valeurs peut potentiellement vous déconnecter.

- La valeur spécifiée ici sera ajoutée à toutes les clés d'entrée du cache. Défaut = « CIDRAM_ ». Lorsque plusieurs installations existent sur le même serveur, cela peut être utile pour séparer leurs caches les uns des autres.

- Spécifie s'il faut essayer d'utiliser APCu pour la mise en cache. Défaut = True.

- Spécifie s'il faut essayer d'utiliser Memcached pour la mise en cache. Défaut = False.

- Spécifie s'il faut essayer d'utiliser Redis pour la mise en cache. Défaut = False.

- Spécifie s'il faut essayer d'utiliser PDO pour la mise en cache. Défaut = False.

- Valeur de l'hôte Memcached. Défaut = « localhost ».

- Valeur du port Memcached. Défaut = « 11211 ».

- Valeur de l'hôte Redis. Défaut = « localhost ».

- Valeur du port Redis. Défaut = « 6379 ».

- Valeur du délai d'attente Redis. Défaut = « 2.5 ».

- Numéro de base de données Redis. Défaut = 0. Remarque : Impossible d'utiliser des valeurs autres que 0 avec Redis Cluster.

- Valeur de DSN de PDO. Défaut = « mysql:dbname=cidram;host=localhost;port=3306 ».

FAQ. Qu'est-ce qu'un « PDO DSN » ? Comment utiliser PDO avec CIDRAM ?

- Nom d'utilisateur PDO.

- Mot de passe PDO.

Configuration pour les contournements de signatures défaut.

- Lequels contournements faut-il utiliser ?

used

├─AbuseIPDB ("AbuseIPDB")

├─AmazonAdBot ("AmazonAdBot")

├─Baidu ("Baiduspider/百度")

├─Bingbot ("Bingbot")

├─DuckDuckBot ("DuckDuckBot")

├─Embedly ("Embedly")

├─Feedbot ("Feedbot")

├─Feedspot ("Feedspot")

├─GoogleFiber ("Google Fiber")

├─Googlebot ("Googlebot")

├─Grapeshot ("Grapeshot")

├─Jetpack ("Jetpack")

├─Neevabot ("Neevabot")

├─PetalBot ("PetalBot")

├─Pinterest ("Pinterest")

├─Redditbot ("Redditbot")

├─Skype ("Skype URL Preview")

├─Snapchat ("Snapchat")

├─Sogou ("Sogou/搜狗")

└─Yandex ("Yandex/Яндекс")Voir également :

Toutes les signatures IPv4 suivre le format : xxx.xxx.xxx.xxx/yy [Function] [Param].

xxx.xxx.xxx.xxxreprésente le début du bloc (les octets de l'adresse IP initiale dans le bloc).yyreprésente la taille du bloc [1-32].[Function]instruit le script ce qu'il faut faire avec la signature (la façon dont la signature doit être considérée).[Param]représente les informations complémentaires qui peuvent être exigés par[Function].

Toutes les signatures IPv6 follow the format : xxxx:xxxx:xxxx:xxxx::xxxx/yy [Function] [Param].

xxxx:xxxx:xxxx:xxxx::xxxxreprésente le début du bloc (les octets de l'adresse IP initiale dans le bloc). Notation complète et notation abrégée sont à la fois acceptable (et chacun DOIT suivre les normes appropriées et pertinentes de la notation d'IPv6, mais avec une exception : une adresse IPv6 ne peut jamais commencer par une abréviation quand il est utilisé dans une signature pour ce script, en raison de la façon dont les CIDRs sont reconstruits par le script ; Par exemple,::1/128doit être exprimée, quand il est utilisé dans une signature, comme0::1/128, et::0/128exprimée comme0::/128).yyreprésente la taille du bloc [1-128].[Function]instruit le script ce qu'il faut faire avec la signature (la façon dont la signature doit être considérée).[Param]représente les informations complémentaires qui peuvent être exigés par[Function].

Les fichiers de signatures pour CIDRAM DEVRAIT utiliser les sauts de ligne de type Unix (%0A, or \n) ! D'autres types/styles de sauts de ligne (par exemple, Windows %0D%0A ou \r\n sauts de ligne, Mac %0D ou \r sauts de ligne, etc) PEUT être utilisé, mais ne sont PAS préférés. Ceux sauts de ligne qui ne sont pas du type Unix sera normalisé à sauts de ligne de type Unix par le script.

Notation précise et correcte pour CIDRs est exigée, autrement le script ne sera PAS reconnaître les signatures. En outre, toutes les signatures CIDR de ce script DOIT commencer avec une adresse IP dont le numéro IP peut diviser uniformément dans la division du bloc représenté par la taille du bloc (par exemple, si vous voulez bloquer toutes les adresses IP à partir de 10.128.0.0 jusqu'à 11.127.255.255, 10.128.0.0/8 ne serait PAS reconnu par le script, mais 10.128.0.0/9 et 11.0.0.0/9 utilisé en conjonction, SERAIT reconnu par le script).

Tout dans les fichiers de signatures non reconnu comme une signature ni comme liées à la syntaxe par le script seront IGNORÉS, donc ce qui signifie que vous pouvez mettre toutes les données non-signature que vous voulez dans les fichiers de signatures sans risque, sans les casser et sans casser le script. Les commentaires sont acceptables dans les fichiers de signatures, et aucun formatage spécial est nécessaire pour eux. Hachage dans le style de Shell pour les commentaires est préféré, mais pas forcée ; Fonctionnellement, il ne fait aucune différence pour le script si vous choisissez d'utiliser hachage dans le style de Shell pour les commentaires, mais d'utilisation du hachage dans le style de Shell est utile pour IDEs et éditeurs de texte brut de mettre en surligner correctement les différentes parties des fichiers de signatures (et donc, hachage dans le style de Shell peut aider comme une aide visuelle lors de l'édition).

Les valeurs possibles de [Function] sont les suivants :

- Run

- Whitelist

- Greylist

- Deny

Si « Run » est utilisé, quand la signature est déclenchée, le script tentera d'exécuter (utilisant un statement require_once) un script PHP externe, spécifié par la valeur de [Param] (le répertoire de travail devrait être le répertoire « /vault/ » du script).

Exemple : 127.0.0.0/8 Run example.php

Cela peut être utile si vous voulez exécuter du code PHP spécifique pour certaines adresses IP et/ou CIDRs spécifiques.

Si « Whitelist » est utilisé, quand la signature est déclenchée, le script réinitialise toutes les détections (s'il y a eu des détections) et de briser la fonction du test. [Param] est ignorée. Cette fonction est l'équivalent de mettre une adresse IP ou CIDR particulière sur un whitelist pour empêcher la détection.

Exemple : 127.0.0.1/32 Whitelist

Si « Greylist » est utilisé, quand la signature est déclenchée, le script réinitialise toutes les détections (s'il y a eu des détections) et passer au fichier de signatures suivant pour continuer le traitement. [Param] est ignorée.

Exemple : 127.0.0.1/32 Greylist

Si « Deny » est utilisé, quand la signature est déclenchée, en supposant qu'aucune signature whitelist a été déclenchée pour l'adresse IP donnée et/ou CIDR donnée, accès à la page protégée sera refusée. « Deny » est ce que vous aurez envie d'utiliser d'effectivement bloquer une adresse IP et/ou CIDR. Quand quelconque les signatures sont déclenchées que faire usage de « Deny », la page « Access Denied » du script seront générés et la requête à la page protégée tué.

La valeur de [Param] accepté par « Deny » seront traitées au la sortie de la page « Accès Refusé », fourni au client/utilisateur comme la raison invoquée pour leur accès à la page requêtée étant refusée. Il peut être une phrase courte et simple, expliquant pourquoi vous avez choisi de les bloquer (quoi que ce soit devrait suffire, même une simple « Je ne veux tu pas sur mon site »), ou l'un d'une petite poignée de mots courts fourni par le script, que si elle est utilisée, sera remplacé par le script avec une explication pré-préparés des raisons pour lesquelles le client/utilisateur a été bloqué.